Gérer les règles de Pare-feu

Instancier une machine virtuelle requière quelques préparatifs, notamment une infrastructure réseau virtuelle (réseau privé, sous-réseau privés, routeur et pare-feu) complète. Pour aller plus loin sur le cloud. Vous aurez besoin d’apprendre à gérer vos règles de pare-feu avant d’instancier une machine virtuelle.

Comprendre les règles de sécurité

Sur le cloud, les pare-feux se gèrent grâce à des ensembles de règles de filtrages, appelés groupes de sécurité.

Un groupe de sécurité peut être appliqué à aucune, une ou plusieurs machines virtuelles. Une machine virtuelle peut être associée à un ou plusieurs groupes de règles. Par défaut, il n’existe qu’un groupe de sécurité nommé « default« . Les règles de ce groupe n’autorisent que le ping et les paquets sortants (de la VM vers l’extérieur).

Nous vous demandons de ne pas modifier ce groupe de règles. Afin de garantir un bon niveau de sécurité sur le cloud, définissons ensemble les bonnes pratiques.

Chaque machine virtuelle (ou VM pour Virtual Machine) pouvant potentiellement être différente, nous vous conseillons de créer des groupes de sécurité communs à plusieurs VM et d’autres exclusifs à certaines VM.

Par exemple, une VM qui ne fera que du calcul n’a pas besoin d’ouverture spécifique, alors qu’un portail ou une appliance web nécessite d’être accessible en HTTP (port TCP 80) et HTTPS (port TCP 443) depuis votre machine. On évitera également d’autoriser l’accès à notre VM à tout le monde.

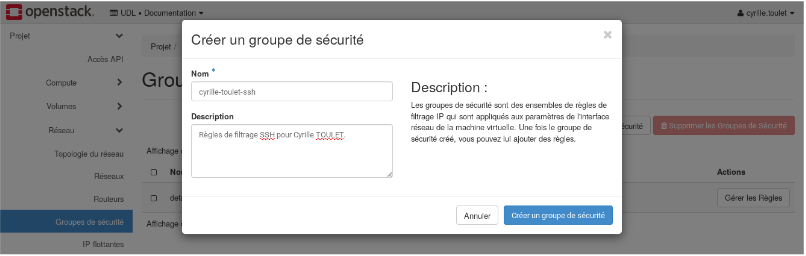

Nous allons donc créer un nouveau groupe de sécurité que vous appliquerez à toutes vos VM et qui autorisera votre machine à accéder en SSH à vos machines virtuelles. Nous vous conseillons d’appeler vos groupes selon le schéma login-description-courte et de les décrire dans le champ Description.

De cette manière, vous ainsi que les autres utilisateurs du projet saurez de quoi il s’agit et à qui s’adresser en cas de besoin. Suivant cette norme, le groupe d’exemple se nommera cyrille-toulet-ssh. Allez dans Projet/Réseau/Groupes de sécurité et cliquez sur Créer un groupe de sécurité. Remplissez les champs et cliquez sur Créer un groupe de sécurité :

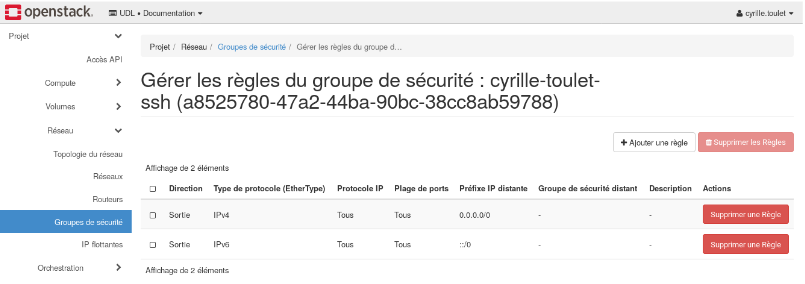

Votre nouveau groupe de sécurité devrait apparaître dans la liste. L’intérêt de ce groupe est de n’autoriser que votre machine de bureau à accéder à vos machines virtuelles en SSH. Pour cela, vous allez avoir besoin de votre adresse IP publique. Si vous ne la connaissez pas,vous pouvez la trouver sur le site monip.org ou la demander à votre correspondant informatique.

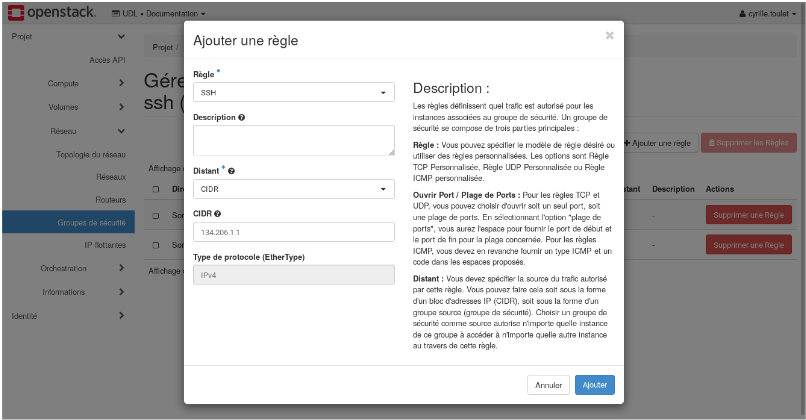

Supposons ici que votre adresse IP publique est 134.206.1.1. Nous allons donc l’autoriser à accéder au port SSH (TCP 22). Cliquez sur le bouton Gérer les Règles correspondant à votre nouveau groupe de sécurité. Vous arriverez sur une page résumant l’ensemble des règles du groupe :

Pour ajouter une règle, cliquez sur Ajouter une règle, choisissez SSH dans le menu Règle et collez votre adresse IP publique dans le champ CIDR :

Une fois les champs remplis, cliquez sur Ajouter.

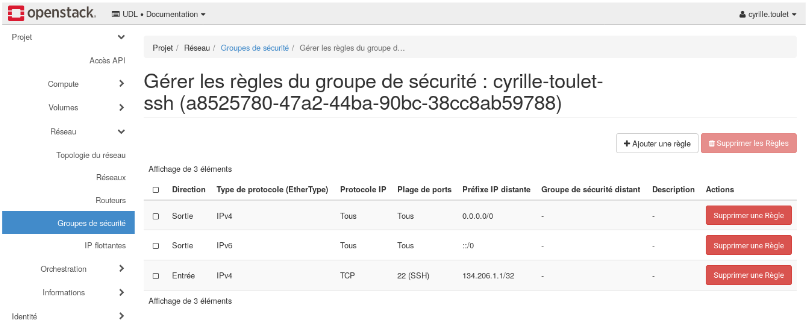

La règle est maintenant ajoutée au groupe de sécurité. Nous venons donc d’autoriser les connexions TCP sur le port 22 (protocole SSH) depuis l’adresse IP 134.206.1.1. Pour supprimer une règle devenue obsolète, ou suite à une erreur lors de la saisie, cliquez sur le bouton Supprimer une Règle correspondant à la règle.

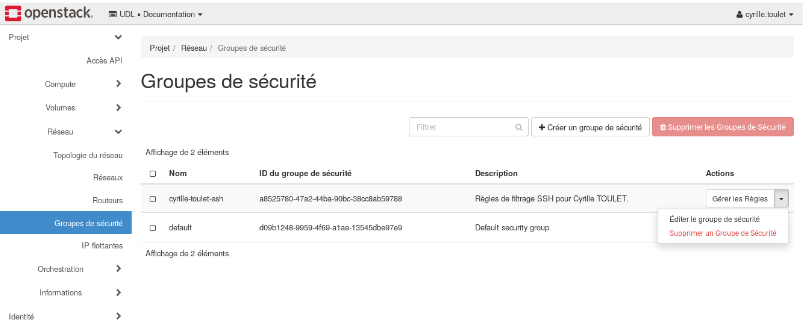

De même, vous pouvez supprimer un groupe de règles en déroulant le menu à droite du bouton Gérer les Règles et en cliquant sur le bouton Supprimer un Groupe de Sécurité : Une fois les champs remplis, cliquez sur Ajouter.

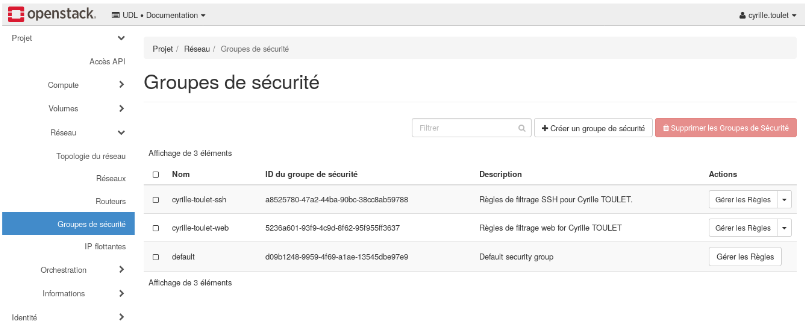

Toute modification effectuée sur un groupe de sécurité est instantanément répercutée aux machines virtuelles qui l’utilisent. Vous pouvez également attacher ou détacher un groupe de sécurité d’une instance à tout instant. Si vous savez d’ores et déjà que vous aurez besoin d’un accès web à une ou plusieurs VM, vous pouvez créer un autre groupe de sécurité en suivant la même procédure.

Cette fois-ci, on autorise les règles HTTP et HTTPS pour notre adresse IP.

Nous sommes maintenant prêts à instancier notre première VM.